信息收集是一件很无聊的事,被动信息收集~

被动信息搜集不会与目标进行交互,隐蔽性好,这里是dns信息收集,很多工具,原理作用大同小异,掌握一个最顺手的即可,这里都是很粗糙的介绍,具体的可以查看帮助手册。

nslookup

他可以直接进行查询,也可以进入交互式界面(如下图),里面可以设置要使用的dns服务器,设置要查询的内容:

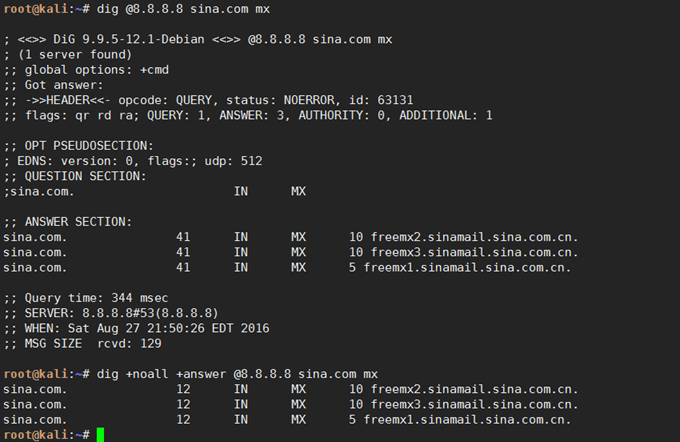

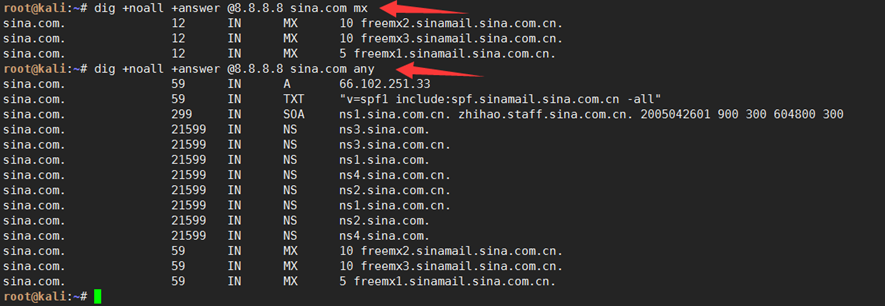

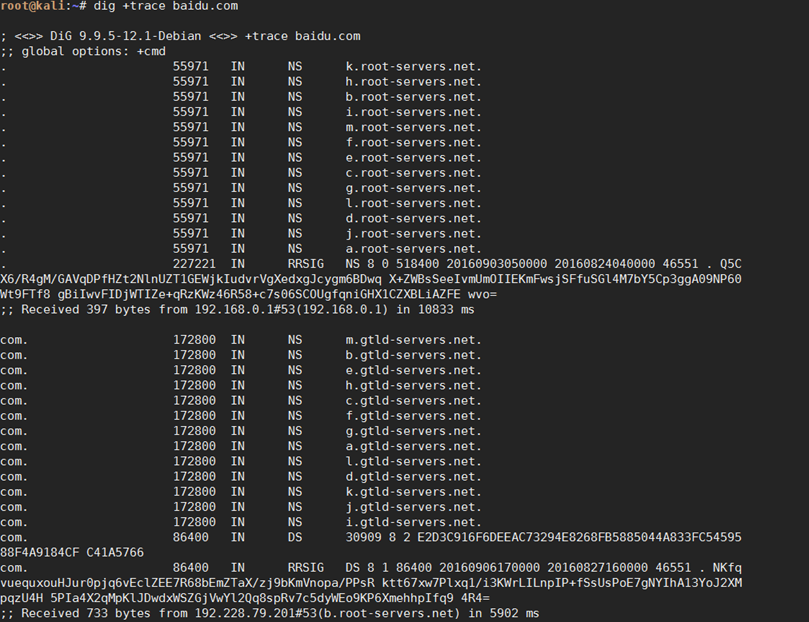

dig

用@直接指定域名服务器最后接查询的类型,可以使用显示语法对结果进行筛选,如下面第二条命令,详细的可以查看帮助信息:

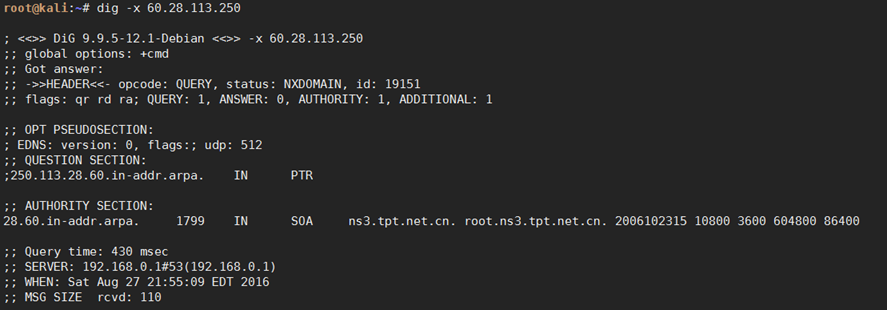

使用-x参数可进行反向解析:

可以这样来查询bind的版本信息,看看是否能够利用dns服务器的漏洞:

这样可以做迭代查询的追踪,发现dns解析存在的问题:

这个可以对配置不当的dns服务器做区域传输,得到所有的解析记录(现在很少见了吧):

host

在这里也是使用TCP的方式做传输:

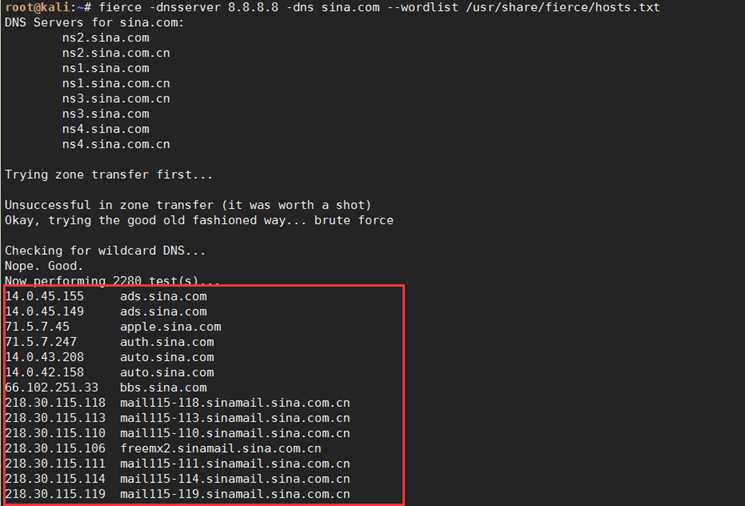

fierce

看名称就知道这是做暴力破解子域的:

dnsdict6

可以对ipv6做查询,而且也能对ipv4做查询,内置强大的字典,速度也很快,不过在2016里面被删除了,需要自己下载,安装命令如下:

1 | apt-get install libpcap0.8-dev libssl-dev |

具体用法可以使用-h参数查看,破解的准确率,数量和速度都很快的:

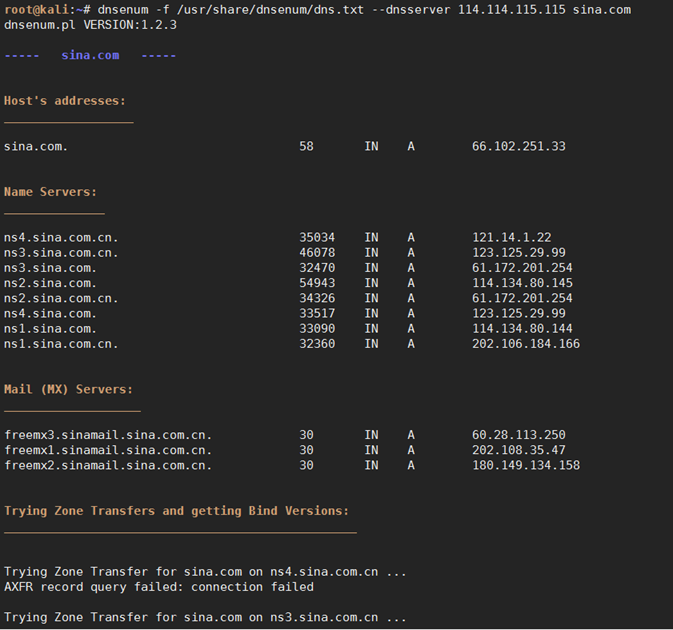

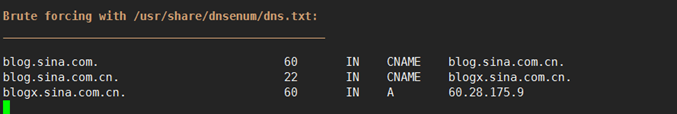

dnsenum

结果看着挺舒服的,当指定字典后,他会先进行标准的查询,然后尝试对每一个域名服务器做区域传输,最后使用字典破解:

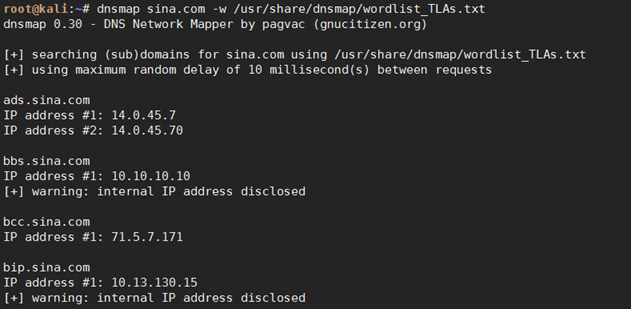

dnsmap

如图。。。

dnsecon

它支持的查询类型挺多的,可以查看帮助:

1 | std SOA, NS, A, AAAA, MX and SRV if AXRF on the NS servers fail. |

使用如下:

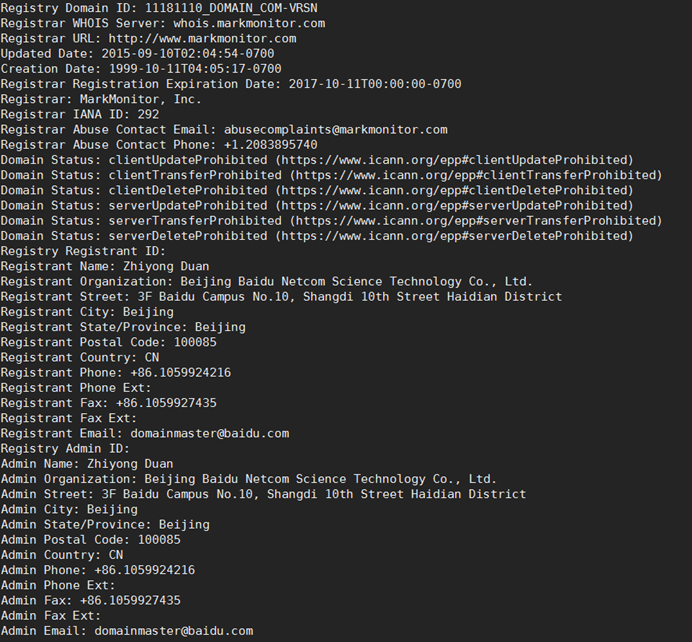

whois

使用方式: